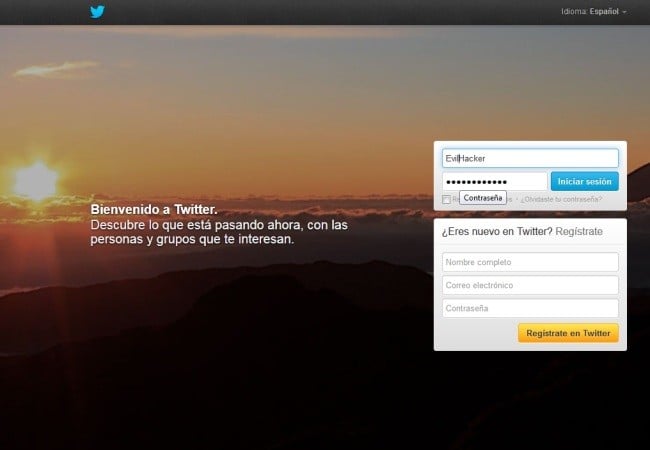

Hace poco Twitter agregó un sistema de autentificación de dos pasos como medida de seguridad opcional. La idea era que fuera mucho más difícil para quienes hackearan una cuenta utilizarla. El segundo paso de autentificación exige codigos secretos enviados a través de un SMS. En teoría esta medida parece más que apropiada y es de esperar que resulte efectiva. Sin embargo se han hecho algunas advertencias al respecto.

Sean Sullivan, consejero de F-Secure, ha señalado que quienes ataquen con éxito una cuenta de twitter podrían aprovechar esa nueva medida para hacer más daño. El problema se daría cuando capturen con éxito una cuenta que no tenga esta característica habilitada. El atacante podría asociar la cuenta capturada con un número de teléfono de su elección, con lo que el dueño real de la cuenta no podría recuperar reseteando la palabra clave. El problema es que Twitter no tiene forma de verificar si quien accede a la cuenta a través de su sitio está autorizado a habilitar el método de autentificación doble. En el momento en que este nuevo método de identificación es activado el sitio le pregunta al usuario si ha recibido un mensaje de texto enviado a su teléfono. Pero el usuario puede contestar que sí aún si no lo ha recibido.

Sullivan sugiere que sería mucho más sencillo si el mensaje de confirmación se enviara a la cuenta de mail asociada. De esa manera el usuario real podría confirmar la activación del sistema. La actual configuración serviría para prolongar el tiempo que las cuentas permanencen en manos ajenas. Otro problema que ha sido señalado por varias organizaciones es lo impráctico del método. Un caso ocurre cuando se tiene varios empleados con acceso a unna misma cuenta y que naturalmente no pueden compartir un mismo número de teléfono. Esta claro que Twitter ha tenido que apurar un sistema de seguridad más robusto luego de los últimos ataques que han sufrido varias de sus cuentas. Muy probablemente encontremos opciones más sólidas y prácticas en el futuro.

[…] intervenir en discusiones de carácter político. La red social Twitter ha implementado algunos cambios para asegurar la seguridad de las cuentas, dado que el hackeo ha sido una de las mayores […]

[…] Fuente […]

Es correcto lo que dice, lo mas practico seria utilizar un sistema como google, dropbox y demás servicios.

Una aplicación en el celular que genere un código de autenticación.