Symantec acaba de revelar su Internet Security Threat Report donde revela las tendencias en seguridad informática que tuvieron lugar durante 2012. Aprovechamos la ocasión para charlar con Leonardo Granda, Ingeniero en Sistemas y Experto en Seguridad para Symantec en Argentina y Cono Sur, para profundizar sobre los puntos más salientes del documento.

Las cifras de Symantec revelan más vulnerabilidades en iOS que en Android, pero esta última fue la plataforma más atacada, ¿cómo se explica este fenómeno?

Según el informe que trabajó Symantec, la plataforma más vulnerable es iOS, en primer lugar, y Android, en segundo lugar. Si bien iOS tuvo 400 vulnerabilidades reportadas y Android sólo 13, lo que ocurre es que es más sencillo para los atacantes utilizar las tiendas paralelas de Android que hacerlo con iOS, donde hay mayor regulación del código.

Es una ambieguedad: si bien iOS es más vulnerable en comparación con Android, para el atacante es mucho más sencillo atacar Android porque cualquiera puede crear un marketplace donde subir código malicioso. Y el usuario que tiene Android es muy probable que haga un rooting y se vea más fácilmente involucrado en un ataque.

En segunda instancia, cuando se hace un proceso de rooting, es más sencillo escalar privilegios que en iOS. Al fin y al cabo, la información que puede llegar a ganar en un dispositivo con Android es más jugosa que la que puede llegar con un dispositivo con iOS. Le da más posibilidad de sacar algún rédito.

Esta escalada de amenazas que afectan a celulares y tablets haría pensar que los usuarios deberían usar más responsablemente sus equipos, ¿notan algún cambio de actitud de los usuarios?

Personalmente, hablando con amigos, son muy pocos, quizás sólo el 10 por ciento, que tienen el equipo rooteado. La gran parte del público general no rootea el dispositivo, es más probable que un marketplace que puede parecer oficial albergue código que tenga malware. En cambio, en iOS sólo existe el Apple Store y si descargo de allí, tengo 99,9 por ciento de tener un código fiel. Esto sucede por la estrategia de Google, similar a la de Linux, donde hay varios repositorios.

El informe también revela que las redes sociales son un nuevo campo de batalla para los ataques, ¿existen herramientas de software capaces de prevenirlos?

Desde el lado corporativo y desde el lado del usuario final, tenemos una herramienta que tiene el mismo core de análisis. El end-point tiene un sistema de reputación de sitios y un código que se puede poner en el browser para detectar si alguien está tratando de bajar un código malicioso en JavaScript o ActiveX.

En el caso corporativo, el Symantec Endpoint Protection, analiza las IP de browser y detiene las vulnerabilidades del navegador. Tiene que ver con ataques dirigidos a un usuario en particular desde el navegador. Lo que se puede encontrar mediante software es suplantación de identidades, ingeniería social y ese tipo de ataques, que son los más comunes. El tema es que ahí la recomendación que podemos dar es la cautela, es el ser consciente de qué información se está compartiendo en Internet.

Hace un tiempo vi un video donde en una carpa, en Inglaterra, alguien hacía de medium y adivinaba información a la gente. Pero atrás había un grupo de inteligencia chequeando el perfil de las personas en Facebook. La publicidad terminaba por decir: “¿Qué información sensible tuya estás publicando en Internet?”. Ninguna compañía puede ofrecer una herramienta, sino que el usuario debe tomar conciencia de lo que está publicando.

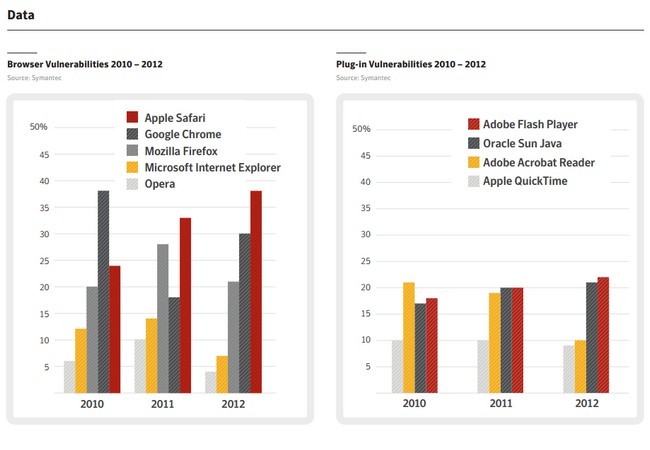

Internet Explorer era uno de los navegadores más inseguros, pero ahora no registra tantas vulnerabilidades como Chrome, Firefox y Safari, ¿a qué se debe esto? ¿tiene que ver con la escasa disponibilidad de extensiones?

Es una buena pregunta. Nos encontramos acá con Safari, que está muy relacionado con que los atacantes están buscando una vulnerabilidad que afecte tanto a los dispositivos con iOS como a los equipos con MAC OS. Chrome es un navegador que se popularizó entre los usuarios por su velocidad, pero también es parte de lo que usa Android. Estamos viendo que si bien las vulnerabilidades de IE y Firefox decrecieron, Safari y Chrome subieron, porque están muy relacionados con los dispositivos móviles. Las netbooks prácticamente desaparecieron de la Argentina y la gente está comprando tablets, que vienen con iOS o Android.

En base a las cifras del informe, gran parte de los ataques se realizan contra la industria manufacturera (24%), dejando más atrás a otros sectores históricamente más afectados, como la banca (19%) y los gobiernos (12%), ¿cuáles son las razones de este cambio?

Lo que está pasando es que las empresas grandes tienen mucho mecanismos de seguridad para protegerse. Pero, los atacantes, entendiendo la lógica de entender el eslabón más débil, encuentran que los proveedores de estas empresas grandes no tienen tanta seguridad. Si uno de los proveedores se dirige un día a una empresa grande y conecta su laptop a la red local para descargar documentos o compartir información con su cliente, será un punto de ataque más fácil para después entrar a la megacorporación.

Las pymes son tan buscadas como las empresas grandes. Los ataques más “mediáticos”, como los recibidos por el Gobierno de EE.UU., muchas veces fueron por pymes o terceras empresas le prestaron servicios.

¿Cuáles son los tipos de ataques que detectaron?

Son ataques más dirigidos a robar información del usuario final o perjudicar a una corporación en particular. Con el tiempo, esto fue creciendo como por ejemplo el ataque que recibió Google o Stuxnet. Alguien hizo un código para atacar a Irán, pero fue un malware que fue esparcido para que máquinas que luego accederían a las redes donde se encontraba un dispositivo PLC de un modelo específico que estaba aislado de la red y que sólo se podía llegar por medio de un pendrive.

Para eso, se hizo todo un despliegue técnico monstruoso. Se infectan las máquinas de las empresas medianas y chicas de distintas maneras: desde un código específico, postear un sitio falso para que parte de estas empresas caigan en esta trampa o esparciendo un código mediante spam. El objetivo siempre es el mismo: robar información, tener más máquinas en su botnets, poder extorsionar con la información o venderla, etc.

¿Cuáles son los tipos de ataques más frecuentes en el país?

En la Argentina, el primer tipo de ataque es redes zombie de spam, luego está botnets o ataques de red. A nivel mundial, encontramos que en 2012 creció al doble las redes de spam zombies y decayeron las botnets, que siguen en el segundo lugar.

¿Estos ataques son creados en la Argentina, aunque sea en un número menor, o sólo se generan aquí?

Argentina es un gran generador de ataques: está en el puesto número 2 del ránking. En el primer lugar está Brasil y en el tercer puesto se encuentra México, que tiene mayor volumen. No son los creadores del código malicioso, sino que hay toolkits que la gente compra o bien los atacantes de Europa del Este pueden acceder más fácil a las máquinas argentinas por falencias de seguridad. No sabemos la “propiedad intelectual” del código, pero sí quien lo lanza. En la Argentina tenemos cerebros para la creación de software y de información de vulnerabilidades, pero no hacemos códigos fuente.

¿Ven algún tipo de concientización por parte de las empresas nacionales?

Estamos encontrando una creciente actitud de los directivos de las empresas para tomar una medida sobre esto, es decir, ponerlo en el radar y ver cómo manejar la información sensible que puede salir a través de un equipo móvil como un smartphone o tablet. Hay conciencia, se está empezando a trabajar, estamos viendo varios proyectos relacionados con la gestión de los dispositivos móviles, seguridad de estos equipos, compartir información entre dispositivos, etc.

¿Qué tres recomendaciones les darías a los responsables de sistemas de las empresas para mantener la seguridad de sus redes corporativas?

Los administradores de sistemas le huyen al Bring Your Own Device (BYOD, o Trae tu Propio Dispositivo), porque sale de su estructura de gestión porque tiene que pensar en varias plataformas. A ellos le recomiendo que empiecen a interiorizarse sobre BYOD y que lo tengan en cuenta como la nueva herramienta de trabajo de los usuarios. Que se amiguen, porque va a ser parte del futuro que ya estamos viviendo. Si no lo hacen desde ahora, cuando deban hacerlo no van a disponer del background.

En segundo lugar, que implementen una herramienta de protección que use un sistema de conocimiento global, donde la información de los usuarios retroalimentan a esa herramienta. Por ejemplo, si tu producto para end-point maneja un sistema de reputación, uno deja de pensar si se descarga la última firma, desde qué sitio se realiza la descarga de software, si ese sitio es confiable, etc.

Por último, que empiecen a pensar en un sistema centrado en la información y no en la infraestructura. Esto quiere decir que hoy el firewall no es la última barrera, hoy la última barrera son los equipos móviles. El empleado puede tener en su microSD no cifrada un documento importante para la compañía.

¿Y para los usuarios?

Con respecto al usuario final, tienen que pensar en un sistema de seguridad basándose en la reputación y es importante porque todas las empresas de seguridad estarán atrás de la última variante de malware. Por ejemplo: en un foro se descarga un archivo y un usuario descubre que tiene malware, lo reporta al proveedor de su antivirus, haciendo que ese contenido está categorizado con mala reputación. El próximo usuario que acceda tendrá alguna advertencia para prevenir su descarga.

Luego, el usuario debe ser consciente de qué información comparte en las redes sociales, que permiten definir quiénes ver esa información personal. Los padres deben educar a sus hijos y educarse ellos mismos para ver qué información comparten y con quién lo hacen, y es algo no lleva mucho tiempo. Deben ser un poco más cauto con esa información porque es personal.

La tercera recomendación es que tengan sus sistemas al día. Los navegadores y especialmente los plugins como Adobe Flash, Adobe Acrobat Reader y Java todo el tiempo tienen vulnerabilidades.

Lo decís por el antivirus pirateado? Parece que el legal y no crackeado no funciona para nada mal, a pesar de que te niegues siquiera a ponerlo en duda, se evidencia que sos bastante ligero en lapidar sin una investigación medianamente seria.

No entendiste… no seas precipitado y analizá lo que te dice la nota… acá te lo explico: Imaginate esto: Hay 100 equipos (pcs, tablets y telefonos)

De los 100, nomás 2 tienen explorer. como nadie los usa, no pueden ser atacados.

Ti?

Para para para como que explorer tiene menos vulnerabilidades que firefox, chrome y safari????

Definitivamente la dolphin es el mejor para android, aunque es claro que todos tienen falencias

Symantec se tendría que poner a trabajar en su antivirus (que no sirve para nada) en lugar de hablar tantas pavadas

Symantec todo bien, pero hace tiempo que esta alejado del mercado, se quedo como muchas empresas de software corporativas solo viendo a otras empresas corporativas; si hay algo que hoy es normal es que los navegadores trabajan mucho en evolucionar y todos ofrecen nuevas versiones mejorando su rendimiento y seguridad, pero la seguridad tambienes un tema de los antimalware que no creo que le sea tan sencillo adaptarse a tantas alternativas y eleccion del usuario; sin embargo el mercado termina eligiendo lo que quiere elegir y Google Chrome y Mozilla Firefox son los lideres absolutos sin contar los escenarios moviles, los escenarios moviles estan irrumpiendo y habra que esperar un tiempo para ver hacia donde apuntan ya que muchas plataformas moviles no dejan a la libre eleccion del usuario sino que promueven tal o cual navegador; pero ese es el desafio, lograr un navegador confiable que consuma pocos recursos. Yo por lo que veo en lo que me toca ver en la calle, veo una presencia de Google Chrome en moviles importante, pero me parece que hay que esperar un poco mas de tiempo para ver hacia donde la eleccion del usuario apunta.

Firefox tambien existe en el mercado movil, seguna la logica del titulo el mejor ha de ser IE

Chrome es inestable en android, dolphin anda una maravilla

[…] Tomado de Redusers […]

che los de symantec siguen haciendo antivirus Pesados? yo hace años que no uso Antivirus porque uso LINUX.

aguante opera, es el mejor