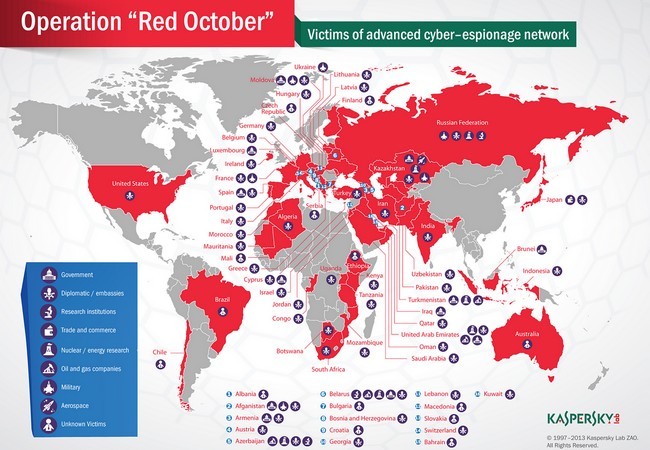

La empresa de seguridad Kaspersky Labs anunció el lunes que la campaña de ciberespionage “Red October” que habría alcanzado redes de organizaciones gubernamentales, científicas y diplomáticas de todo el mundo.

La campaña, que también fue abreviada como “Rocra”, consiste en un software malicioso que enviaba data activamente a múltiples servidores de comando y de control, es decir, datacenters que pueden manejar de manera remota las computadoras afectadas por el malware.

“Red October” no tenía como blanco cualquier computadora, sino que atacaba selectivamente a objetivos geopolíticos, como agencias de gobierno, embajadas, centros de investigación nuclear y bases militares.

“El principal objetivo de los ciberdelincuentes era obtener documentos clasificados de organizaciones, incluida información de inteligencia geopolítica, credenciales para acceder a sistemas clasificados de computación y datos de aparatos móviles y equipo de red personal”, informó Kaspersky.

La forma de infección era a través de un plug-in que se instalaba en Adobe Reader o Microsoft Office, y seguía funcionando a pesar de que el usuario lo desinstalara. Si bien estaba preparado para atacar computadoras, también podrían estar en riesgo smartphones y tablets.

Vitaly Kamluk, investigador de malware de la empresa, indicó que la campaña “fue descubierta en octubre del año pasado” y reconoció que “rápidamente entendimos que era una campaña masiva de ciberataque“.

La campaña recibió su nombre por el submarino ruso que aparece en la novela de Tom Clancy, “La Caza del Octubre Rojo”, y tiene muchas similitudes con Flame, otro ciberataque descubierto el año pasado, como la conformación en varios módulos con un objetivo establecido.

“Hay un módulo especial para recuperar archivos eliminados de unidades de memoria USB. Este módulo permite que se monitoree cuándo se conecta la unidad para tratar de resucitar los archivos borrados. Hasta ahora no habíamos visto nada como esto en un malware“, agregó Kamluk.

Los investigadores indican que el ataque está activo al menos desde 2007 y los principales objetivos fueron países de Europa del Este, pero hubo reportes de incidencias desde América del Norte y Europa Occidental, como Suiza y Luxemburgo.