Un investigador anónimo realizó una especie de censo con todas las direcciones IP existentes en Internet y publicó los resultados, creando una base de datos de equipos según su facilidad para vulnerarlas.

De esta forma, el investigador escaneó IP para buscar equipos más o menos abiertos para loguearse en ellos y modificarlos. Y usó esos dispositivos para escanear otras direcciones IP. De esta forma, camufló sus acciones en Internet para hacer algo que –más allá de sus fines científicos– es un acto ilegal y usado por cibercriminales.

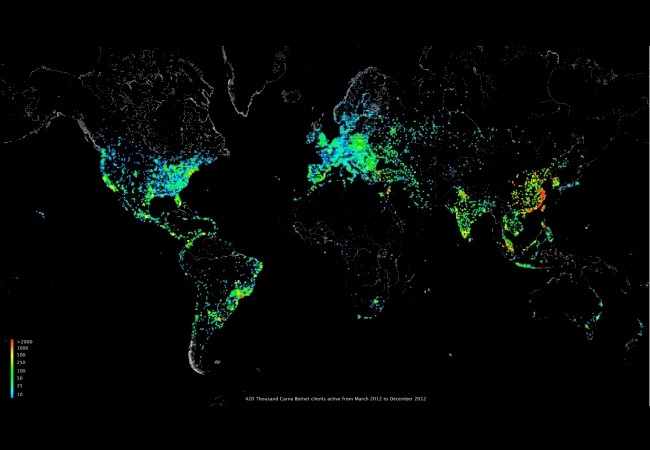

En sólo un día, creó una “botnet”, a la cual bautizó “Carna”, con más de 420.000 equipos respondiendo a sus órdenes, muchos de los cuales eran routers, impresoras y otros accesorios que podían accederse simplemente con los nombres de usuario y claves más comunes, como “admin” y “default”.

En la investigación, el científico anónimo se encargó de mostrar sus “buenas intenciones”. De hecho, encontró una botnet que estaba creada con propósitos maliciosos y se encargó de crear un software que protegiera de ella a las máquinas de su red. Carna funcionó entre marzo y diciembre de 2012, nunca la detectaron y fue dada de baja, pero los equipos afectados podrían ser aún inseguros y accedidos por él o por alguien más.

La base de datos con toda la información que recopiló ocupa 9 terabytes y se necesitarían varios discos duros para guardarla. El investigador halló datos interesantes, como áreas de Internet que parecían vacías pero no lo están o el ritmo en el que los equipos se conectan y desconectan de la Web, y los servidores más usados, entre otros.

Los datos en bruto de este informe podrían ser muy valiosos para expertos y profesionales de la seguridad informática, pero abre una polémica en cuanto a la seguridad y privacidad de nuestros equipos y datos. Por lo pronto, asegúrense de ponerle un usuario y contraseñas fuertes a sus routers y otros equipos que se conecten a Internet.

Fuente: NBCNews

URL de la investigación: http://internetcensus2012.bitbucket.org/paper.html

Y Rusia !D:

Alejo también es parte de mi personalidad ! Jajajajajajaja

Jajajajajajajajajaja sos el mejor! Un genio iluminado !!! Jajajajajajajajajaja

Un beso Pajero Pane, te aprecio mucho! Posteá cuando quieras, pero siempre al mismo nivel eh?

Pero yo no soy pelotudo ni bipolar. No tengo la culpa de que tus ganas de hacerte ver te dejen como un boludín. No te la agarres con los que dejan al descubierto tu bajo IQ! 😉

Flaco sos un resentido. yo no voy a seguirte la corriente. FIN

pero no un cagon y triste. No tengo la culpa de que seas un ignorante. no te la agarres conmigo, si el cerebro no te da!:D

De nada 🙂 Me alegro que los encuentres enriquecedores. Saludos!

Seguís siendo un pelotudo, y le sumamos bipolar.

seguís siendo un cagon, y le sumamos triste

Claro, porque vos te identificás con tu nombre real no? Andá “Nico”… Eso de ponerse un comentario a favor con otro nombre si que es de pelotudos.

jajajajajajajaja fedfex esta lleno de pelotudos, es de cagon mal no identificarse, solo lo hace para trollear

hey!! que pasa? ? no pudiste reparar el windows de tu vecino? no te pongas mal!!!yo no te estoy contradiciendo solo estoy sumando un poco de detalle a tu pobre comentario.

Al margen, es de cagon postear sin identificarse. Slds capo 🙂

No, gracias a vos por tus comentarios inteligentes.

Y para qué carajo terminás posteando lo mismo que te puse con distintas palabras? Necesitás una vulnerabilidad en la PC de la víctima o haberla infectado para acceder directamente a la conf de su router o a la PC. O sea, me das la razón y encima volvés a escribir toooodo otra vez. ¿Para qué? ¿Para hacerte ver? No metas redundancia al pedo.

Me va. Pero más aun “me va” la gente que se ofende en internet, gracias por las risas (:

El meterpreter como bien posteas, es un payload, por si solo no sirve, necesitas del exploit. El exploit puede afectar a una vulnerabilidad de SO o bien a una aplicación.

Existen dos formas de ingresar a un equipo, la directa o la indirecta.

La directa es cuando hay un puerto publicado, ej el 80. Teniendo esto, solo resta saber con qué está publicado, si existe una vulnerabilidad y listo.

La indirecta, es cuando no hay nada publicado, por ejemplo un usuario de hogar. Generalmente el firewall está configurado para bloquear el tráfico de entrada y solo permitir las conexiones salientes. Para ello, lo que se hace es infectar al equipo con algún backdoor, este va a generar la conexión hacia el equipo del atacante. Depende de cómo sea el backdor que usemos, puede a no ser necesario el meterpreter para tener permisos de admin.

No existe un sistema 100% seguro, lo que se puede hacer en estos casos, es “ser cuidadoso con lo que se abre y descarga desde internet” y tener además de un sistema operativo actualizado, antivirus y firewall, un buen IPS/IDS.

Con esto, le haces el laburo muchísimo más difícil al atacante.

PD: Nadie dijo que sea inteligente, solo conozco algo del tema. A los que les interesa este mundo, hay un libro que esta genial Metasploit Unleashed http://www.offensive-security.com/metasploit-unleashed/Main_Page

Tomemos como ej a esta pág:

http://www.nyxbone.com/metasploit/Meterpreter.html

Y lo primero que dice:

“Meterpreter es un payload que se ejecuta DESPUÉS DEL PROCESO DE EXPLOTACIÓN O ABUSO DE UNA VULNERABILIDAD en un sistema operativo”.

O sea, estás vulnerable si usás un SO, navegador, antivirus, y/o conf de firewall vergas. Si te cuidás NO HAY FORMA DE ACCEDER DIRECTAMENTE AL ROUTER (ni a tu PC).

jajajajajjajaja, si estas conectado a internet sos vulnerable, existen miles de herramientas, una de las mas fáciles de usar es meterpreter. Ahora, si alguien va a entrar a la maquina de alguien es para poder usarla de plataforma para generar otro ataque mas importante, no para robarle información ojo, a menos que exista info muy importante o valiosa.

Exacto, y para aportar un ej. planteo el sig. escenario (asumamos que el ip para acceder al router es el 10.0.0.2):

ALGUIEN DESDE INTERNET QUIERE ACCEDER A TU PC PARA HACER DESASTRES Y/O CHOREARTE ARCHIVOS Y CLAVES. ASUMAMOS QUE TU IP PÚBLICA ES 170.205.128.33 Y TU PRIVADA ES 10.0.0.3 (USÁS DMZ).

Como:

a. el router y Windows permiten el acceso por el puerto 80 (HTTP),

b. el router forwardea por defecto este puerto desde 170.205.128.33 a 10.0.0.3, y

c. el único servicio “escuchando” el puerto es el navegador que estás usando (asumamos que es uno seguro, como FF o Chrome, y que tu PC está libre de virus),

el atacante no puede hacerte daño. Es decir, no puede usar el navegador para ejecutar comandos en tu PC y borrarte archivos, por ej.

Para esto tendría que haberte instalado un malware diseñado por él que escuche en el puerto 80 y reciba sus solicitudes remotas.

Esto suelen lograrlo engañando a la gente para que ingrese a páginas falsas y, vulnerabilidad JavaScript mediante, ejecutar código malicioso en cada arranque del navegador. También enviando SPAM y otras técnicas; pero este tema de las infecciones es bastante amplio, asi que no ahondemos tanto.

Teniendo en cuenta el punto b, reescribo lo que puso GPware con otras palabras: Desde afuera solo pueden acceder al ip 10.0.0.3, no al 10.0.0.2 directamente. Para hacerlo tendrían que instalar malware en tu PC y acceder al 10.0.0.2 desde el 10.0.0.3.

Que alguien nos corrija si esto no es así. Gracias.

Che Alejito, realmente te pensás que sos superior? Es la 2da vez que leo este comentario pelotudo de vos. O entrás a comentar algo para aportar o andá a trollear a otra página. La verdad que tu cerebro debe estar bastante hecho bosta, capaz que por eso adorás el nuestro, de envidia.

Reacomodando tus letras y agregando otras podrías cambiarte el nick a “Pajero chupito el pame”, te va?

Por lo que se ve en Argentina no hay tanta vulnerabilidad, o sera que no hay tantas pcs jaja, en lo personal soy un poco maniaco con la seguridad asi que la mia no creo que aparezca

jejeje en alaska hay una sola..

Los routers por default por mas que el usuario y la contraseña sean admin no son accesibles desde internet, solo desde la red interna.

argentina aparece medio apagado jaaj

pero acordarse de adin, no es fácil, yo siempre intentaría poner admin, jejje

No se “abre una polémica en cuanto a la seguridad y privacidad de nuestros equipos y datos”, el problema esta en el usuario y sus contraseñas debiles, eso ya no es problema del experto en seguridad, el problema de concientizacion del usuario que dia a dia se conecta a inetrnet, compra equipos, instala y deja todo por default porque es mas facil de recordad si necesita hacer un cambio….

Internet y las redes no tienen la culpa de esto… No hay que generalizar.

la más segura región parece ser Äfrica XD

Y quien te preguntó? Oh, el ego…

Hola es lo que yo hago con mis intalaciones , y luego los cliente hacen los que quieren y ponen defalu y adin o 123 , todo el trabalo al divino gas.

http://www.youtube.com/watch?v=fKcPhyKnHWs

Adoro el cerebro de esta gente.