En los tiempos que corren, los dispositivos conectados se multiplican día a día en los hogares. Cada uno de ellos contiene información relevante sobre la identidad, costumbres, tendencias e intereses de sus dueños. En este Informe USERS, se verá qué son los puertos y su importancia, y cuán vulnerables pueden ser los dispositivos que contienen tus datos. A continuación, se ofrecen todos los detalles

Autor: Fernando Gamarra

Qué son los puertos y qué peligros encierran

Para comenzar con este tema, verás primero qué son los puertos, sus protocolos y su importancia, además de los aspectos básicos que debes tener en cuenta para no comprometer tu información personal ni la de tu familia.

En primer lugar, lo básico: ¿qué es un puerto? Si usas redes WIFI, dispositivos móviles o una PC, ya sea de forma casual o regular, tarde o temprano te encontrarás con el término “puerto”.

Cuando uno piensa en puerto, se vienen a la cabeza barcos y muelles. Antiguamente, los puertos eran puntos de tránsito y control de mercancías. Al igual que estos, los llamados puertos de red son puertas de entrada, en este caso, de los datos que se transmiten entre los distintos dispositivos (PC, celulares, TV, sistemas de vigilancia, lámparas inteligentes, aires acondicionados, lavadoras de ropa, entre otras) e internet. Para poder ser reconocidos, los dispositivos conectados a una red toman direcciones IP (dirección del Protocolo de Internet), los números de puerto forman parte de ellos, permiten asignar los paquetes de datos a una IP específica y a servicios concretos. Junto con la dirección IP, un puerto da como resultado la dirección completa de destino de una aplicación. Existen 65536 puertos y se identifican de forma numérica.

- Los puertos comprendidos entre el 0 y el 1023 son reservados para usos específicos que se encuentran reglamentados. El sistema operativo los utiliza para permitir el acceso por diversas aplicaciones mediante los protocolos HTTP, FTP, TELNET, IRC, POP3, etcétera. Se los denomina bien conocidos.

- Los asignados entre 1024 y 49151 son los registrados y pueden ser usados por cualquier aplicación.

- Los comprendidos entre 49152 y 65535 se llaman dinámicos o privados, y el sistema operativo los usa cuando una aplicación tiene que conectarse a un servidor y le realiza la solicitud de un puerto.

Se encuentran organizados en tres categorías según las reglamentaciones asignadas por la IANA (Agencia de Asignación de Números de Internet).

Protocolo UDP

El protocolo UDP (User Datagram Protocol, protocolo de datagrama de usuario) proporciona una comunicación muy sencilla entre las aplicaciones de dos ordenadores. Es no orientado a conexión. No se establece una conexión previa con el otro extremo para transmitir un mensaje UDP. Los mensajes se envían sin más, y estos pueden duplicarse o llegar desordenados al destino. Además, es no fiable. Los mensajes UDP se pueden perder o llegar dañados.

Protocolo TCP

El protocolo TCP (Transmission Control Protocol, protocolo de control de transmisión) está orientado a conexión aunque está basado en IP, que es no fiable y no orientado a conexión. Es preciso establecer una conexión previa entre las dos máquinas antes de poder transmitir algún dato. A través de esta conexión, los datos llegarán siempre a la aplicación destino de forma ordenada y sin duplicados. Finalmente, es necesario cerrar la conexión. Además, es fiable. La información que envía el emisor llega de forma correcta al destino.

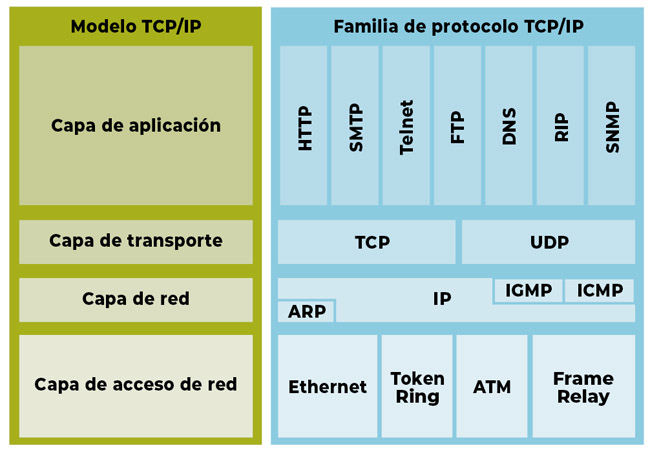

TCP/IP está diseñado en primer lugar para resolver un conjunto específi co de problemas, no para funcionar como una descripción de generación para todas las comunicaciones de red

Desconfía y busca. Puertos que deberían permanecer cerrados

No todos los puertos abiertos son vulnerables, aunque un puerto cerrado siempre es más seguro. A continuación, verás cuáles son considerados como vulnerabilidades fáciles de explotar por ciberdelincuentes.

Puertos FTP (20, 21)

FTP (File Transfer Protocol, protocolo de transferencia de archivos). Los puertos 20 y 21 son puertos únicamente TCP que se utilizan para permitir a los usuarios enviar y recibir archivos desde un servidor a sus computadoras personales. El puerto FTP es inseguro y está desactualizado; puede ser explotado mediante autenticación anónima, secuencias de comandos entre sitios, contraseñas de fuerza bruta o ataques transversales de directorio.

SSH (22)

SSH (Secure Shell, intérprete de órdenes seguro). Es un puerto TCP utilizado para garantizar el acceso remoto seguro a los servidores. Se pueden hacer exploits (ataques que aprovechan las vulnerabilidades de las aplicaciones, las redes, los sistemas operativos o el hardware) para obtener acceso al sistema de destino, utilizando la fuerza bruta de las credenciales SSH o una clave privada.

SMB (139, 137, 445)

SMB (Server Message Block). Brinda acceso compartido a archivos e impresoras a través de una red.

Podría ser explotado mediante la vulnerabilidad EternalBlue, forzando con técnicas de fuerza bruta las credenciales de inicio de sesión de SMB, explotando el puerto SMB usando NTLM Capture y conectándose a SMB usando PsExec.

Otros temas que encontrarás si continúas leyendo Informe USERS 226: herramientas para controlar los puertos, estrategias para la defensa de tu red, y mucho más.

Informe USERS es una publicación digital semanal exclusiva para suscriptores de RedUSERS Premium, en ella analizamos en profundidad temas de actualidad en tecnología: tendencias, aplicaciones, hardware, nuevas tecnologías y más.

RedUSERS PREMIUM contiene cientos de publicaciones y puedes leerlas a todas, por una mínima cuota mensual SUSCRIBETE!