Si son administradores de algún sitio web que opere bajo WordPress, es de importancia primordial que den de baja la cuenta llamada admin y gestionen su sitio web con una cuenta de administrador que posea un nombre diferente. De acuerdo a dos reportes elaborados por HostGator y CloudFlare, una red de hackers está utilizando más de cien mil bots para intentar loguearse a los blogs creados con WordPress, mediante la cuenta llamada admin (que viene por defecto) usando un ataque de fuerza bruta basado en un diccionario con las contraseñas más comunes utilizadas por los administradores de sitios web.

Ambos análisis demostraron que se trata de un ataque muy bien organizado y distribuido, y que afecta a más de 90 mil direcciones IP. También estiman que se trata de un ataque preliminar efectuado con PCs hogareñas; si logran acceder a un número considerable de servidores con sus bots, los ataques podrían intensificarse hasta límites insospechados.

Las características de este ataque son muy similares al producido en 2012, que también apuntaba a sitios con WordPress, aprovechándose de una vulnerabilidad en el plugin TimThumb, instalado por defecto en numerosos templates del popular software.

Tanto HostGator como CloudFlare y otros grandes proveedores de hosting ya han tomado las medidas necesarias para proteger a sus clientes. Además de utilizar passwords fuertes (lo que siempre es una buena idea), se recomienda a los usuarios instalar plugins que limiten la cantidad de logins incorrectos desde la misma IP para evitar que se produzcan estos ataques de fuerza bruta.

Por su parte, el fundador de WordPress Matt Mullenweg recomienda reemplazar el nombre de la cuenta de administración por uno más complejo, ya que la botnet apunta con sus ataques tomar el control de la cuenta admin.

T_T tiraron mi sitio, fue horrible porque ni siquiera tengo respaldo T_T, yo que hice para que atacaran mi sitio T_T, estoy tan frustrada T_T

El ataque no solo es de fuerza bruta y no solo ataca a cuentas con nombre admin, 5 de mis sitios fueron atacados, y ningun de ellos tenia la cuenta admin, usaron sqlinjection y cambiaron el username de un usuario con permisos de administrador a admin y luego cambiaron la contraseña a una generica, con esto acceden, modifican el template incorporan un shell script y finalmente toman control absoluto de la pagina. Hasta ahora la unica solucion que encontré, y todavia está funcionando, fue quitar los grants de create, insert y update de la tabla wp_users ademas de usar contraseñas muy fuertes y plugin que bloquea las ip que intentan acceder mas de 10 veces en un dia

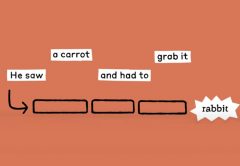

Prueban con admin, porque de esa forma se aseguran de no tener que averiguar también el nombre de usuario del administrador (en muchas instalaciones, no en todas). Pero el quid de la cuestión esta en la fuerza de la contraseña. Igual que siempre.